Multifaktor-Authentifizierung ist für sichere Unternehmens-IT unverzichtbar

Eine Anmeldung nur mit Benutzername und Passwort macht es Hackern in vielen Fällen zu einfach. Wir zeigen dir, warum sich Multifaktor-Anmeldeverfahren immer mehr durchsetzen und was Unternehmen bei der Umstellung beachten sollten.

Zugangsdaten gehören in Hackerkreisen zu den beliebtesten Handelsgütern. Sie werden auf den Marktplätzen der Untergrund-Ökonomie angeboten und bilden oft den Ausgangspunkt für größere Angriffe mit schwerwiegenden Folgen. Setzen Unternehmen jedoch auf Multifaktor-Authentifizierung (MFA), bleiben Hackern die Tore verschlossen – selbst wenn sie Account-Namen und Passwörter erbeutet haben.

Multifaktor-Authentifizierungsverfahren sind verhältnismäßig einfach zu implementieren und erhöhen die Hürden für Angriffe massiv. Kein Wunder also, dass sich dieses Anmeldeprozedere in der Geschäftswelt zunehmend als Standard durchsetzt. So hat zum Beispiel Microsoft im November 2023 neue Richtlinien für Unternehmenskunden eingeführt und Unternehmensaccounts standardmäßig auf MFA umgestellt. Laut einer Studie von Cisco ist die Anwendung von MFA im letzten Jahr weltweit um 41 Prozent gestiegen. In Deutschland lag der Zuwachs sogar bei 52,3 Prozent.

Zeig mir etwas, das du weißt, hast oder bist

Das Prinzip der Multifaktorauthentifizierung kann jeder nachvollziehen, der schon einmal Geld an einem Bankautomaten abgehoben hat. Es kommen schlichtweg mehrere Faktoren zum Einsatz, um die Legitimität des Nutzers nachzuweisen. Im Fall des Geldautomaten sind dies ein physisches Token – die Karte – und ein Passwort – die PIN. Wenn, wie in diesem Fall, zwei Faktoren zum Einsatz kommen, spricht man auch von einer Zwei-Faktor-Authentifizierung (2FA).

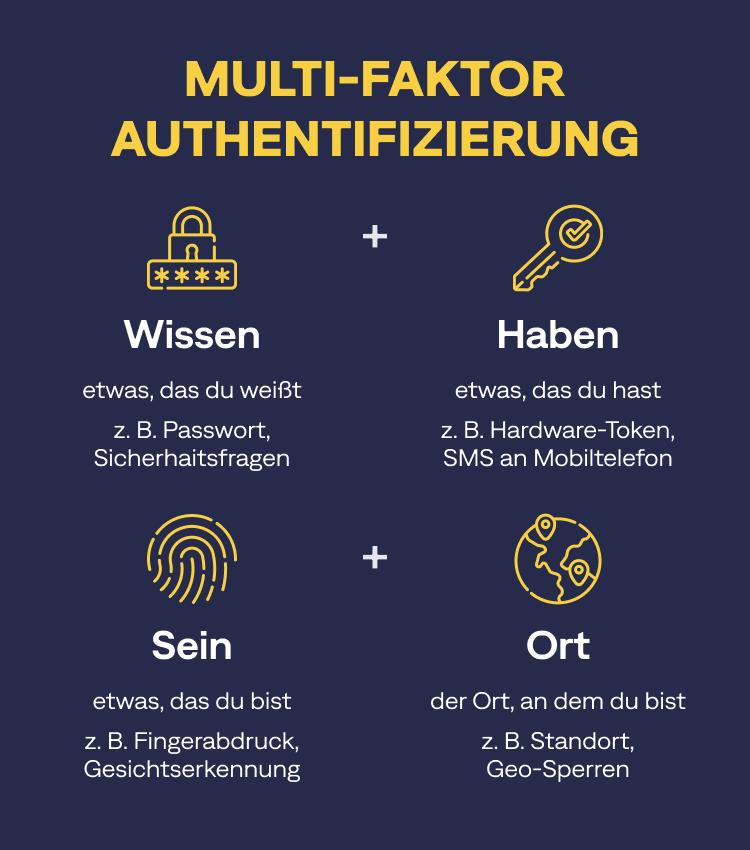

Bei der Absicherung von IT-Systemen können eine Reihe von Faktoren genutzt werden, die jeweils in eine der folgenden Kategorien fallen:

Welche der Faktoren zum Einsatz kommen, hängt von den individuellen Sicherheitsanforderungen, Ansprüchen an die Benutzerfreundlichkeit, der Kompatibilität mit bestehenden Systemen und Prozessen sowie Compliance-Vorgaben ab.

Was bei der Einführung von MFA-Lösungen zu beachten ist

Vor allem mittelständische Unternehmen zögern häufig mit der Einführung von Multifaktor-Authentifizierung, da sie damit einen hohen Aufwand für Nutzer und IT verbinden. Mit einem gut geplanten Projekt und der Wahl einer passenden Authentifizierungsmethode hält sich der Aufwand jedoch in Grenzen.

So ist es beispielsweise nicht zwingend erforderlich, dass alle Mitarbeiter ein Firmenhandy haben. Gängige Alternativen sind der Versand von PINs oder Einmalpasswörtern per E-Mail sowie kostengünstige physische Token. Grundsätzlich ist zu prüfen, welche Faktoren genutzt werden und in welchen Bereichen MFA zum Einsatz kommt.

Wie komplex die Einführung ist, hängt zudem vom Umfang des MFA-Projekts ab. So ist beispielsweise eine schrittweise Einführung möglich, die zunächst nur privilegierte Identitäten schützt. Auf diese Weise lässt sich bereits mit einem sehr überschaubaren Projekt der Zugriff auf geschäftskritische Daten und Systeme gezielt absichern.

Wenn ein Faktor verloren geht, muss er ersetzt werden. Dadurch entstehen Zusatzaufwände, die ebenso wie Schulungsaufwände für die Mitarbeiter eingeplant werden muss. In Summe ist dies aber ein sehr geringer Preis für eine resilientere Organisation und die geringere Wahrscheinlichkeit einer kompromittierten Firmen-IT.

Mit Verfahren wie Single-Sign-On (SSO) können Unternehmen Teile der neuen Aufwände zudem kompensieren. So können sie beispielsweise verhindern, dass sich Mitarbeiter immer wieder mit dem aufwändigeren Anmeldeverfahren in verschiedenen Systemen authentifizieren müssen.

Welche MFA-Verfahren sich für die Implementierung anbieten

Die Verfahren für die Multifaktor-Authentifizierung entwickeln sich kontinuierlich weiter. Aktuell sind unter anderem folgende Implementierungsmethoden weit verbreitet:

Authentifizierungs-Apps

Apps wie der Microsoft Authenticator und der Google Authenticator generieren zeitbasierte Einmalpasswörter (engl. Time-based one-time password, kurz: TOTP), die beispielsweise ergänzend zu der klassischen Kombination aus Nutzername und Passwort eingesetzt werden können. Die App von Microsoft unterstützt außerdem auch Push-Benachrichtigungen und Biometrie. User müssen ein Smartphone zur Hand haben, um solche Authenticator-Apps zu nutzen.

FIDO2 Key

FIDO steht für Fast IDentity Online und ist ein offener Standard für sichere Authentifizierung im Internet. Ein FIDO2-Schlüssel ist ein physisches Gerät – meist in Form eines Schlüsselanhängers. Die Token sind für weniger als 30 Euro erhältlich. FIDO2 kann die gängige Benutzername-Passwort-Anmeldung um einen weiteren Faktor mit dem FIDO2-Token ergänzen und auch für eine komplett passwortlose Anmeldung eingesetzt werden.

SMS-Authentifizierung

Bei der SMS-Authentifizierung schickt das System an den Nutzer zur Anmeldung eine einmalige Bestätigungsnummer – die SMS TAN bzw. PIN. Erst nach Eingabe des erhaltenen Codes ist die Anmeldung abgeschlossen. Das Verfahren ist einfach und weit verbreitet, kann jedoch aus der Ferne kompromittiert werden und ist weniger sicher als der Einsatz von Authenticator-Apps und FIDO2.

Fazit

Keine Authentifizierungsmethode kann hundertprozentige Sicherheit garantieren. Multifaktor-Authentifizierung macht es Cyberkriminellen jedoch deutlich schwerer, in Systeme einzudringen. Die Anmeldung mit mehreren Faktoren setzt sich deshalb völlig zu Recht immer mehr als Standard im Unternehmenskontext durch. Der Aufwand für die Einführung ist überschaubar und die Resilienz der Organisation steigt deutlich.

Wir beantworten gerne alle Fragen.

Kontaktiere uns über das untenstehende Formular oder auch unter +43 5 9555

und office@techbold.at. Unsere vollständigen Adressdaten findest du hier

Sie sehen gerade einen Platzhalterinhalt von HubSpot. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen

Evelyn Heinrich

Head of Account Management

oder ein Account Manager aus ihrem Team melden sich umgehend.